Paskirties serveris yra nepasiekiamas kontinento tls klientas. TLS ir SSL: reikalingos minimalios žinios

„Continent TLS“ programa padeda vartotojams gauti saugią prieigą prie tam tikrų žiniatinklio išteklių. Pagrindinė informacija saugoma saugiame konteineryje.

Naudojimas

Įmonės tinklo vartotojai dabar gali gauti nuotolinę ir saugią prieigą prie konkrečių išteklių internete. Užmezgant ryšį užtikrinamas abipusis autentifikavimas su serveriu. Norėdami gauti prieigą, savo naršyklėje turite įvesti svetainės adresą. Dėl to klientas apdoroja ir siunčia užklausą serveriui sukurti saugų ryšį. Autentifikavimas atliekamas remiantis raktų sertifikatais.

Kliento galimybės

Ryšio protokolas tarp serverio ir Kliento yra TLSv1. Ištekliaus, kuriam nustatytas saugus kontaktas, serverio pavadinime turi būti TLS reikšmė. Jei viskas bus padaryta teisingai, ekrane bus rodomas sertifikatas, kurį galima atnaujinti paspaudus atitinkamą mygtuką. Prisijungiant prie sistemos galima automatiškai įsiminti prisijungimo vardą ir slaptažodį. Verta žinoti, kad autorizavimo proceso metu 5 kartus iš eilės įvedus klaidingą informaciją, sistema bus automatiškai blokuojama. Iš naujo įvesti duomenis galite tik po 10 minučių.

Pagrindiniai bruožai

- programa visiškai suderinama su visomis „Windows“ versijomis;

- naudojimo metu tarp įmonių vartotojų užtikrinama patikima apsauga;

- toks Klientas yra optimalus sprendimas, kai keičiamasi duomenimis ir informacijos nutekėjimas yra nepriimtinas;

- Norėdami prisijungti, turėsite įvesti savo duomenis (prisijungimo vardą ir slaptažodį) ir paleisti sertifikuotą raktą;

- darbas atliekamas tik su serveriais, kurie palaiko TLSv1 ir TLSv1.2 protokolus.

Norėdami įdiegti „Continent TLS Client“ programinę įrangą, jums reikia:

33 pav. „Continent TLS Client“ programinės įrangos diegimo vedlio pradžios langas.

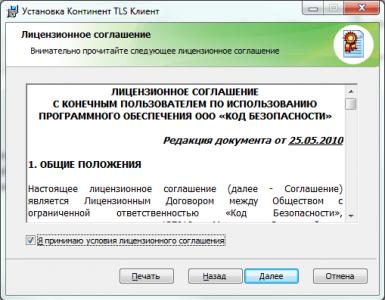

34 pav. „Continent TLS Client“ programinės įrangos licencijos sutarties langas.

3. Pažymėkite laukelį „Sutinku su licencijos sutarties sąlygomis“ ir spustelėkite mygtuką „Kitas“. Ekrane pasirodys langas, kuriame bus įvedamas licencijos raktas, pateiktas kartu su Continent TLS Client programine įranga popierinėje arba elektroninėje laikmenoje.

35 pav. Langas Continent TLS Client programinės įrangos licencijos rakto įvedimui.

4. Įveskite licencijos raktą ir spustelėkite Pirmyn. Ekrane pasirodys dialogo langas, kuriame galėsite pasirinkti „Continent TLS Client“ programinės įrangos diegimo kelią.

36 pav. Langas, skirtas Continent TLS kliento programinės įrangos diegimo kelio pasirinkimui.

5. Palikite numatytąjį diegimo kelią. Spustelėkite „Kitas“. Ekrane pasirodys dialogo langas „Launch Configurator“.

37 pav. „Continent TLS Client“ programinės įrangos konfigūratoriaus paleidimo langas.

6. Pažymėkite žymimąjį laukelį „Paleisti konfigūratorių, kai diegimas baigtas“.

38 pav. Pasirengimo langas įdiegti Continent TLS Client programinę įrangą.

8. Spustelėkite mygtuką „Įdiegti“. Bus pradėtas komponento diegimas.

39 pav. „Continent TLS Client“ programinės įrangos diegimo procesas.

9. Ekrane bus rodomas programinės įrangos nustatymų dialogo langas „Continent TLS Client“.

40 pav. „Continent TLS Client“ programinės įrangos konfigūravimas.

Norėdami sukonfigūruoti reikalingą programinę įrangą:

a) Skiltyje „Žemyno TLS kliento nustatymai“ palikite „Port“ reikšmę numatytąją 8080.

b) Skilties „Apsaugoti serverio nustatymai“ lauke „Adresas“ nustatykite TLS serverio pavadinimą: lk.budget.gov.ru.

c) Skilties „Apsaugoti serverio nustatymai“ lauke „Sertifikatas“ nurodykite TLS serverio sertifikato failą, nukopijuotą į vietinį katalogą šio vadovo 3.1 punkte.

41 pav. „Continent TLS Client“ programinės įrangos konfigūravimas. Sertifikato pasirinkimas.

d) Jei vartotojo darbo stotis nenaudoja išorinio tarpinio serverio, spustelėkite mygtuką „Gerai“.

e) Kitu atveju nurodykite naudojamo organizacijos išorinio įgaliotojo serverio adresą ir prievadą.

42 pav. „Continent TLS Client“ programinės įrangos paslaugos konfigūravimas. Išorinio tarpinio serverio nustatymas.

f) Spustelėkite mygtuką „Gerai“.

10. Ekrane bus rodomas dialogo langas, kuriame bus baigtas Continent TLS Client programinės įrangos diegimas.

43 pav. Dialogas, skirtas užbaigti Continent TLS Client programinės įrangos diegimą.

11. Spustelėkite mygtuką „Atlikta“.

12. Ekrane pasirodys dialogas apie būtinybę iš naujo paleisti vartotojo darbo vietą.

44 pav. Dialogas apie būtinybę iš naujo paleisti Vartotojo darbo stotį.

13. Spustelėkite mygtuką „Ne“.

Programinė įranga Žemyno TLS VPN– sistema, užtikrinanti saugią nuotolinę prieigą prie žiniatinklio programų naudojant GOST šifravimo algoritmus. „Continent TLS VPN“ suteikia HTTP srauto kriptografinę apsaugą seanso lygiu. Informacija šifruojama naudojant GOST 28147–89 algoritmą.

Nutolusių vartotojų identifikavimas ir autentifikavimas

Vartotojų identifikavimas ir autentifikavimas atliekamas naudojant x.509v3 standarto viešojo rakto sertifikatus (GOST R 31.11–94, 34.10–2001). Žemyno TLS VPN tikrina raktų sertifikatus pagal sertifikatų panaikinimo sąrašus (CRL). Sertifikatus išduoda išorinė sertifikavimo institucija.

Jei autentifikavimo procedūros sėkmingai užbaigtos, vartotojo užklausa per HTTP peradresuojama į saugų tinklą į atitinkamą žiniatinklio serverį. Tokiu atveju prie kiekvieno vartotojo HTTP seanso pridedami specialūs identifikatoriai (kliento identifikatorius ir IP identifikatorius).

Perduodamos informacijos kriptografinė apsauga

„Continent TLS VPN“ suteikia HTTP srauto kriptografinę apsaugą seanso lygiu. Informacija šifruojama naudojant GOST 28147–89 algoritmą. Maišos funkcija apskaičiuojama naudojant algoritmą GOST R 34.11–94, GOST R 34.11–2012. Elektroninio parašo generavimas ir tikrinimas atliekamas pagal algoritmą GOST R 34.10–2001, GOST R 34.10–2012.

Apsaugotų serverių slėpimas ir adresų vertimas

„Continent TLS VPN“ filtruoja užklausas ir perduoda užklausų adresus žiniatinklio serveriams įmonės tinkle. Adresų vertimas atliekamas pagal „Continent TLS VPN“ administratoriaus nustatytas taisykles.

Gedimų tolerancija ir mastelio keitimas

„Continent TLS VPN“ palaiko veikimą didelio našumo klasterio projekte su apkrovos balansavimu (išoriniu apkrovos balansavimo įrenginiu). Padidėjęs atsparumas gedimams pasiekiamas pridedant perteklinį mazgą į klasterį. Tuo pačiu metu balansavimo klasterio elementų išplėtimas gali būti atliekamas neribotai. Sugedus klasterio elementui jungtys nenutrūksta, nes apkrova tolygiai paskirstoma tarp likusių elementų.

Įvykių stebėjimas ir registravimas

„Continent TLS VPN“ administratorius visada gali gauti operatyvinės informacijos apie esamą užmegztų ryšių būklę ir jo veikimo statistiką. Informacijos saugumo įvykiai registruojami serveryje. Visi įvykiai gali būti siunčiami į nurodytą serverį syslog formatu tolesnei analizei, todėl integracija su SIEM sistemomis tampa kuo paprastesnė.

Patogūs valdymo įrankiai

Vietinių ir nuotolinių įrankių derinys su žiniatinklio sąsaja ir patogia grafine valdymo konsole suteikia lanksčią Continent TLS VPN konfigūraciją pagal saugos politikos reikalavimus.

Palaikomi protokolai

Žemyno TLS VPN palaiko TLS v.1, TLS v.2 protokolus.

Vartotojo patirtis naudojant bet kurią žiniatinklio naršyklę

Naudodami Continent TLS VPN Client programą, vartotojai gali pasiekti apsaugotus išteklius iš bet kurios žiniatinklio naršyklės. „Continent TLS VPN Client“ yra vietinis tarpinis serveris, pertraukiantis naršyklės srautą į apsaugotus žiniatinklio serverius ir supakuojantis jį į http tunelį. Dėl šios priežasties vartotojas gali dirbti su bet kuria jo įrenginyje įdiegta žiniatinklio naršykle.

Naudojant patogią programinės įrangos klientą

Naudojant patogią programinės įrangos klientą Continent TLS VPN Client arba CryptoPro CSP 3.6.1 versija gali būti naudojama kaip klientas vartotojo įrenginyje.

Žemyno TLS VPN- sertifikuotas sprendimas, skirtas apsaugoti nuotolinių vartotojų prieigą prie saugomų išteklių.

Continent TLS VPN turi kliento-serverio architektūrą ir susideda iš CIPF „Continent TLS VPN Server“, kuris yra įdiegtas tinklo perimetro pakraštyje, ir CIPF VPN kliento „Continent TLS VPN Client“, įdiegto kompiuteriuose. nuotolinių vartotojų. „Continent TLS VPN Server“ užtikrina perduodamos informacijos konfidencialumą, vientisumą ir imitacinę apsaugą bei atlieka šias funkcijas:

- vartotojo autentifikavimas naudojant x.509v3 standarto viešojo rakto sertifikatus (GOST R 31.11–94, 34.10–2001);

- vartotojo sertifikato tikrinimas pagal CRL panaikinimo sąrašą;

- saugių šifruotų ryšių užmezgimas naudojant HTTPS protokolą;

- transliuoti užklausas į įmonės tinklo žiniatinklio serverius ir kitus.

Žemyno TLS VPN serveris IPC-3000F (S021), 2014 m

CIPF „Continent TLS VPN Client“ yra vietinė skaidri tarpinio serverio paslauga, užtikrinanti abipusį autentifikavimą su serveriu, saugaus ryšio užmezgimą ir keitimąsi šifruotais duomenimis su serveriu. Jis taip pat suderinamas su dauguma esamų interneto naršyklių. Be to, vartotojai gali dirbti per „Continent TLS VPN Server“ neįdiegę CIPF kliento programinės įrangos „Continent TLS VPN Client“. Tokiu atveju vartotojo kompiuteryje turi būti naudojama MS Internet Explorer naršyklė su įdiegtu kripto paslaugų teikėju „CryptoPro CSP“ (3.6 arba 3.9 versija), kuris palaiko GOST kriptoalgoritmus.

Produktas skirtas:

- saugiai prijungti vartotojus prie vyriausybinių paslaugų portalų, elektroninių prekybos platformų, internetinės bankininkystės sistemų ar įmonių taikomųjų programų per interneto naršyklę.

- kriptografinė http srauto apsauga perduodant duomenis atvirais viešųjų tinklų kanalais.

Pagrindiniai bruožai

- Kriptografinė apsauga

- TLS protokolo naudojimas su šifravimu pagal GOST 28147–89 užtikrina patikimą HTTP srauto apsaugą transporto lygiu

- Informacijos saugumo įvykių stebėjimas ir registravimas

- Operatyvinės informacijos apie „Continent TLS VPN“ serverio veikimo statistiką ir esamus ryšius gavimas

- Vartotojo identifikavimas ir autentifikavimas

- Naudotojų identifikavimas ir autentifikavimas naudojant x.509 standarto viešojo rakto sertifikatus. Vartotojo autentifikavimo duomenų perdavimas į žiniatinklio serverį.

- Darbas su išorinėmis sertifikavimo institucijomis (CA)

- Norėdami sukurti x.509 sertifikatus, „Continent TLS VPN“ naudoja išorinę CA „CryptoPro“

- Skaidrus HTTP srauto tarpinis serveris

- Norint saugiai prisijungti prie žiniatinklio paslaugos, vartotojui tereikia įvesti IP adresą arba domeno pavadinimą naršyklės adreso juostoje.

- Mastelio keitimas ir atsparumas gedimams

- Veikimo režimo palaikymas didelio našumo klasterinėje schemoje su apkrovos balansavimu (išorinis apkrovos balansavimo įrenginys). Padidintas atsparumas gedimams pasiekiamas pridedant perteklinį mazgą į klasterį.

Ypatumai

- Didelis našumas – iki 20 000 jungčių vienu metu viename mazge (IPC-3000F).

- Suderinamas su bet kokiomis interneto naršyklėmis.

- Lengvas valdymas – visus nustatymus administratorius atlieka per interneto naršyklę.

- Neribotas našumo mastelio keitimas – galimybė sujungti į didelio našumo klasterį, kad būtų pasiektas daugiau nei 100 tūkstančių jungčių našumas vienu metu.

- Diegimo ir veikimo paprastumas – paruoštas sprendimas pašalina poreikį įterpti kriptografinius modulius į žiniatinklio serverį ir atlikti kriptografinės informacijos apsaugos integravimo stebėjimo procedūrą.

- Lengva integracija su išorinėmis SIEM sistemomis.

Sertifikatai

- Rusijos FSTEC sertifikatas, patvirtinantis atitiktį reikalavimams dėl 4-ojo kontrolės lygio nesilaikymo. Jis naudojamas apsaugoti AC iki 1G klasės imtinai, ISPDn iki UZ 1 imtinai ir GIS iki 1 klasės imtinai.

- Rusijos FSB sertifikatai „Continent TLS VPN Server“ CIPF klasei KS2 ir „Continent TLS VPN Client“ CIPF klasei KS2 ir KS1.

2018 m.: „Continent TLS Server“ 2.1 versijos išleidimas

„Continent TLS Server 2.1“ klientai galėjo centralizuotai atnaujinti komplekso klientinę dalį nuotolinių vartotojų kompiuteriuose. Be to, pateiktoje versijoje produktų licencijavimo sistema buvo supaprastinta: kelių įrenginių klasteriui reikalinga tik viena licencija maksimaliam vienalaikių jungčių skaičiui. Taip pat buvo nuspręsta sujungti licencijas prisijungti prie tarpinio serverio ir licencijas prisijungti per TLS tunelį. Visa tai supaprastina veikimą ir tinkamo sprendimo architektūros pasirinkimą.

2018 m. liepos mėn. „Continent TLS Server“ 2.1 buvo pateiktas sertifikuoti Rusijos FSB. Išlaikius testus, gaminys bus sertifikuotas pagal KS1 ir KS2 klases.

| Ši Continent TLS Server produkto versija skirta palengvinti administratorių darbą šifravimo standartų kaitos laikotarpiu ir suteikti galimybę patogiai stebėti. Licencijavimo politikos pakeitimai ir galimybė skirti atskirą produkto valdymo prievadą turėtų išplėsti jo taikymo sritį. Daugelio TLS klientų palaikymas leis greitai sukurti saugios prieigos prie žiniatinklio programos, kurioje jau naudojami trečiųjų šalių kriptovaliutų tiekėjai, sistemą. Dabar mūsų produktas palaiko „CryptoPro“, „Validata“ ir patikimą naršyklę „Sputnik“. |

2016

Aukštą dinamiką demonstravo ir palyginti nauji (2015 m. išleisti) „Continent“ linijos produktai – „Continent TLS VPN“ ir „Continent“ kriptovaliutų jungiklis. Jų pardavimo apimtis sudarė 71 milijoną rublių. ir 62 milijonai rublių. atitinkamai. „Continent TLS VPN“ paklausą lėmė augantis klientų susidomėjimas rusiškų šifravimo algoritmų naudojimu siekiant apsaugoti prieigą prie vyriausybinių portalų, taip pat organizuoti saugią nuotolinę prieigą naudojant GOST algoritmus. „Continent“ kriptovaliutų pardavimų augimą lėmė poreikis apsaugoti ryšio kanalus geografiškai paskirstytuose duomenų centruose.

Išleistas techninis leidimas „Continent TLS VPN“ 1.0.9 su programų portalu

Saugos kodekso bendrovė 2016 m. balandį paskelbė išleidžianti techninę produkto versijos „Continent TLS VPN“, skirtą saugiai nuotolinei prieigai prie asmens duomenis apdorojančių informacinių sistemų (ISPD) ir valstybinių informacinių sistemų (GIS), leidimą. Produktas turi daug naujų funkcijų.

Vienas iš reikšmingiausių pokyčių „Žemyno TLS VPN“ 1.0.9 yra taikomųjų programų portalo su galimybe autentifikuoti ir autorizuoti naudojant kredencialus iš Active Directory sukūrimas. Šis patobulinimas žymiai supaprastina įvairių kategorijų vartotojų prieigos prie įmonės žiniatinklio paslaugų valdymo procesą. Pavyzdžiui, naudodamiesi portalu galite suteikti vieną prieigos tašką įmonės darbuotojams ir jos rangovams. Tokiu atveju galimų programų rinkinys priklausys nuo kategorijos ir vartotojo teisių.

Kitas skirtumas yra galimybė sukurti serverio pradžios puslapį, pasiekiamą per atvirą HTTP protokolą. Tai leidžia žymiai sumažinti saugios žiniatinklio programos priežiūros išlaidas.

1.0.9 versija taip pat suteikia galimybę naudoti gaminį TLS tunelio režimu, kuris leidžia nuotoliniam vartotojui pašalinti apribojimus sąveikai per kanalą, užšifruotą naudojant TLS protokolą. Toks ryšys leidžia suteikti prieigą ne tik prie žiniatinklio išteklių, bet ir prie kitų tipų programų, pavyzdžiui, terminalų serverių (per KPP protokolą) arba „storus klientus“ įmonių programoms (ERP, CRM ir kt.). Šis metodas žymiai padidina nuotolinės prieigos scenarijų, kuriuose galima naudoti „Continent TLS VPN“, skaičių.

„Saugumo kodeksas“ įvertino vyriausybinių agentūrų perėjimo prie rusiškų šifravimo įrankių laiką

2016 metų liepos 16 dieną Kremliaus svetainėje buvo paskelbtas prezidentės įsakymas vyriausybės vadovui dėl būtinybės iki 2017 metų gruodžio 1 dienos pasirengti valdžios organų perėjimui prie rusiškų kriptografinių algoritmų ir šifravimo priemonių naudojimo. Visų pirma, vyriausybė turi užtikrinti priemonių, reikalingų laipsniškam perėjimui prie rusiškų kriptografinių algoritmų ir šifravimo įrankių naudojimo, sukūrimą ir įgyvendinimą, taip pat suteikti Rusijos Federacijos piliečiams nemokamą prieigą prie rusiško šifravimo. įrankiai.

Paskelbtame dokumente bus numatyti tam tikri žingsniai, kad valstybinių įstaigų IT infrastruktūra atitiktų nurodytus reikalavimus. Visų pirma tikimasi, kad vyriausybinėse agentūrose, be esamų sprendimų, bus masiškai įdiegtos vietinės kriptografinės informacijos apsaugos priemonės (CIPF).

Daugiau informacijos:

- Jarovajos įstatymas (Dėl Rusijos Federacijos Baudžiamojo kodekso ir Baudžiamojo proceso kodekso pakeitimų dėl papildomų kovos su terorizmu priemonių nustatymo)

Saugumo kodekso ekspertai pažymi, kad naujovė pirmiausia paveiks federalinių ir regioninių departamentų vyriausybinių paslaugų portalus. Tuo pačiu metu šios užduoties įgyvendinimas turi įtakos dviem aspektams: CIPF diegimui žiniatinklio serverio pusėje ir vartotojo pusėje. Jei manysime, kad vartotojai į naršyklę įdės sertifikuotą kriptovaliutų biblioteką, tai žiniatinklio serverio pusėje problemą galima išspręsti dviem būdais.

Vienas iš jų yra CIPF integravimas į žiniatinklio serverius, antrasis - programinės įrangos ir aparatinės įrangos komplekso (SHC) diegimas su TLS VPN diegimu (vienas iš tokių produktų yra „Continent TLS VPN Server“, sukurtas Apsaugos kodas“), kuris perims HTTP /HTTPS srautą ir užšifruos jį pagal šifravimo algoritmą pagal GOST (28147-89). Kiekvienas iš variantų turi savo ypatybes - tiek techninio įgyvendinimo, tiek projekto laiko požiūriu.

Apsaugos kodekso analitikų teigimu, pirmuoju atveju (įterpiant) darbo etapai bus tokie:

- Organizacinės ir administracinės dokumentacijos (ORD) rengimas - 2 mėnesiai;

- Įgyvendinimas - 0,5 mėn.;

- CIPF integracijos į Rusijos FSB stebėjimas - 7 mėnesiai;

Dėl to tokį projektą galima įgyvendinti per 1 metus.

Renkantis PAC diegimo variantą, projektas bus padalintas į šiuos etapus:

- Eksploatacinės dokumentacijos rengimas - 2 mėnesiai;

- Atviro konkurso vykdymas pagal 44-FZ - 2,5 mėnesio;

- Įrangos ir programinės įrangos tiekimas - 1,5 mėn.;

- Įgyvendinimas – 0,5 mėn.

Bendra projekto trukmė šiuo atveju bus apie 7 mėnesius.

Apsaugos kodekso ekspertai pažymi, kad, remiantis visuotinai priimta praktika, nuo nurodymų vyriausybei išdavimo iki įmonių darbo su projektais pradžios (atsižvelgiant į būtinybę parengti ir priimti poįstatyminius teisės aktus) praeina mažiausiai trys mėnesiai. Atitinkamai yra rizika, kad organizacijoms, pasirinkusioms CIPF įterpimo į interneto serverius parinktį, bus sunku laikytis prezidento nustatytų terminų. O jei poįstatyminių aktų priėmimas vilkinamas ilgiau nei tris mėnesius, įgyvendinimo terminai gali būti praleisti.

„Be sunkumų, susijusių su laiku, pirmasis kelias - įterpimas - yra susijęs su kitais sunkumais. Tai papildomos darbo sąnaudos, pirmiausia už bandymų laboratorijos dokumentų paketo parengimą ir patvirtinimą, o vėliau už kodo pakeitimų atlikimą ir aplikacijos derinimą pagal bandymų laboratorijos analizės rezultatus. Tačiau pagrindinis antrojo varianto privalumas yra tas, kad klientas, rinkdamasis PAK, gauna galingą, didelio našumo pramoninį sprendimą, skirtą didelėms organizacijoms. Jis yra keičiamas, lengvai valdomas, suderinamas su bet kokiomis interneto naršyklėmis ir lengvai integruojamas su išorinėmis SIEM sistemomis“, – sakė „Code Security“ produktų rinkodaros vadovas Pavelas Korostelevas.

Atsižvelgiant į tai, kas išdėstyta aukščiau, „Saugos kodeksas“ rekomenduoja valstybiniams klientams pasirinkti optimalų algoritmą, kad būtų laikomasi teisės aktų reikalavimų, ir eiti programinės ir techninės įrangos sistemos (SHC) diegimo keliu, įdiegiant TLS VPN. Saugiai nuotolinių vartotojų prieigai prie interneto išteklių naudojamas Rusijos FSB sertifikuotas programinės ir techninės įrangos kompleksas „Continent TLS VPN“. Jį lengva įdiegti, jis turi nemokamą TLS klientą galutiniams vartotojams ir gali palaikyti daugiau nei 100 000 vienalaikių ryšių.

2015 m. liepos 30 d. Rusija patvirtina atitiktį Rusijos FSB reikalavimus KS2 ir KS1 klasių šifravimo (kriptografinėms) priemonėms. Rusijos FSB sertifikatai leidžia naudoti CIPF „Continent TLS VPN“ informacijos, kurioje nėra valstybės paslaptį sudarančios informacijos, kriptografinei apsaugai.

2014 m. gruodžio 2 d. CIPF „Continent TLS VPN Server“ išduotas Rusijos FSTEC sertifikatas Nr. 3286 patvirtina gaminio atitiktį 4-ojo lygio kontrolės gairių reikalavimams dėl neatitikimo atitiktis ir leidžia jį naudoti kuriant sistemas iki 1G saugumo klasės imtinai ir informacijos apsaugai ISPDn ir GIS iki 1 klasės imtinai.

Elektroninio biudžeto automatizuotos darbo vietos sukūrimas vyksta keliais etapais, jie nesudėtingi, tačiau reikalauja kruopštumo. Viską darome pagal elektroninio biudžeto sudarymo instrukcijas. Trumpai ir taikliai...

Elektroninis biudžetas kuriant darbo vietą

Šakninio sertifikato elektroninis biudžetas

Sukurkite raktų aplanką Mano dokumentuose, kad šiame aplanke būtų saugomi atsisiųsti sertifikatai:

Svetainės http://roskazna.ru/gis/udostoveryayushhij-centr/kornevye-sertifikaty/ GIS meniu -> Sertifikavimo institucija -> Šakniniai sertifikatai, turite atsisiųsti „ Šakninis sertifikatas (kvalifikuotas)“ (žr. pav.), arba jei gavote „flash drive“ su sertifikatais, nukopijuokite juos iš aplanko „Sertifikatai“.

Sertifikatas žemyno TLS VPN

Antras sertifikatas, kurį reikia atsisiųsti, yra Continent TLS VPN sertifikatas, tačiau naujoje „roskazna“ svetainėje jo neradau, todėl įdedu nuorodą iš savo svetainės. Atsisiųskite „Continent TLS VPN“ sertifikatą į rakto aplanką; jo mums prireiks vėliau, kai sukonfigūruosime „Continent TLS“ kliento programą.

Įdiekite atsisiųstą Root sertifikatą (kvalifikuotą), kad galėtumėte dirbti su elektroniniu biudžetu.

Meniu START -> Visos programos -> CRYPTO-PRO -> paleiskite programą Sertifikatai.

Eikite į Sertifikatai, kaip parodyta paveikslėlyje žemiau:

Eikite į meniu Veiksmas - Visos užduotys - Importuoti, pasirodys sertifikato importavimo vedlio langas - Kitas - Peržiūra - Raskite atsisiųstą Šakninis sertifikatas (kvalifikuotas) mūsų atveju jis yra raktų aplanke Mano dokumentai

Jei viskas buvo padaryta teisingai, Federalinės iždo CA šakninis sertifikatas bus rodomas sertifikatų aplanke.

„Continent TLS Client“ darbui su elektroniniu biudžetu įdiegimas

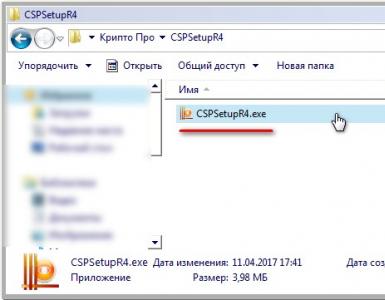

Continent_tls_client_1.0.920.0 galima rasti internete.

Išpakuokite atsisiųstą archyvą, eikite į CD aplanką ir paleiskite ContinentTLSSetup.exe

Elemente spustelėkite Continent TLS Client KC2 ir pradėkite diegimą.

Mes sutinkame su sąlygomis

Paskirties aplanką palikite kaip numatytąjį

Konfigūravimo priemonės paleidimo lange pažymėkite langelį šalia Paleisti konfigūratorių baigus diegti.

Diegimo metu pasirodys paslaugų nustatymų langas:

Adresas – nurodykite lk.budget.gov.ru

Sertifikatas – rakto aplanke pasirinkite antrą anksčiau atsisiųstą sertifikatą.

Spustelėkite Gerai ir užbaikite diegimą, Atlikta.

Paprašius perkrauti operacinę sistemą, atsakome Ne.

Elektroninio parašo įrankio „Jinn-Client“ įdiegimas

Jinn-Client programą galite atsisiųsti iš interneto.

Eikite į aplanką Jinn-client - CD, paleiskite setup.exe

Spustelėkite Jinn-Client sąrašą ir prasidės programos diegimas

Mes ignoruojame klaidą, spustelėkite Tęsti, Kitas, sutikite su sutartimi ir spustelėkite Pirmyn.

Įveskite išduotą licencijos raktą

Įdiekite programą kaip numatytąją, spustelėkite Pirmyn

Baigiame diegti, atsakome į klausimą apie operacinės sistemos perkrovimą Nr

Modulio darbui su elektroniniais parašais įdiegimas „Cubesign“

Jei jums reikia archyvo su programa, rašykite komentaruose.

Paleiskite diegimo failą cubesign.msi

„Mozilla Firefox“ naršyklės nustatymas dirbti su elektroniniu biudžetu.

1. Atidarykite meniu „Įrankiai“ ir pasirinkite „Nustatymai“.

2. Eikite į skirtuką „Tinklas“ skirtuke „Išplėstinė“.

3. Skiltyje „Ryšio“ nustatymai spustelėkite mygtuką „Konfigūruoti…“.

4. Atsidariusiame ryšio parametrų lange nustatykite reikšmę

„Rankinis tarpinio serverio paslaugos nustatymas“.

5. Nustatykite HTTP tarpinio serverio laukų reikšmes: 127.0.0.1; Prievadas: 8080.

6. Spustelėkite mygtuką „Gerai“.

7. „Nustatymų“ lange spustelėkite mygtuką „Gerai“.

Prisijunkite prie savo asmeninės Elektroninio biudžeto paskyros

Atsidarys langas, kuriame bus prašoma pasirinkti sertifikatą prisijungimui prie Elektroninio biudžeto asmeninės paskyros.

Parenkame pažymą įvesti Asmeninę Elektroninio biudžeto sąskaitą, jei yra uždarytos pažymos dalies slaptažodis, jį užsirašykite ir spustelėkite Gerai, tada atsidarys Elektroninio biudžeto asmeninė sąskaita.